列表

-

php

1 测试环境介绍测试环境为OWASP环境中的DVWA模块2 测试说明XSS又叫CSS (CrossSite Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其

-

运维

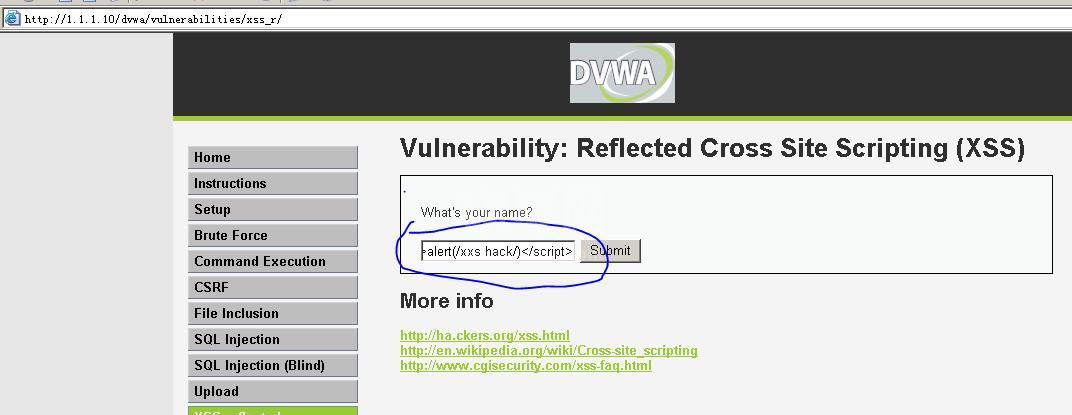

无安全方面的限制,直接使用<script>alert(/xss/);</script>限制条件:只能使用CSS,不允许使用html标签我们知道利用expression可以用来构造XSS,但是只能在IE下面测试,所以下面的测试请在IE6中执行

-

运维

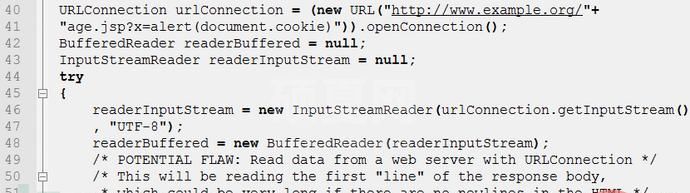

1、反射型 XSS反射型 XSS 是指应用程序通过 Web 请求获取不可信赖的数据,在未检验数据是否存在恶意代码的情况下,便将其传送给了 Web 用户。反射型 XSS 一般由攻击者构造带有恶意代码参数的 URL,当 URL 地址被打开时,特

-

运维

xss防御措施:1、不要在允许位置插入不可信数据;2、在向HTML元素内容插入不可信数据前对HTML解码;3、在向HTML常见属性插入不可信数据前进行属性解码;4、在向HTML URL属性插入不可信数据前进行URL解码。XSS指利用网站漏洞

-

运维

XSS又称为CSS,全称为Cross-site script,跨站脚本攻击,为了和CSS层叠样式表区分所以取名为XSS,是Web程序中常见的漏洞。原理:攻击者向有 XSS 漏洞的网站中输入恶意的 HTML 代码,当其它用户浏览该网站时候,该

-

运维

XSS分为三类:反射型XSS(非持久型)发出请求时,XSS代码出现在URL中,作为输入提交到服务器端,服务器端解析后响应,XSS代码随响应内容一起传回给浏览器,最后浏览器解析执行XSS代码。这个过程像一次反射,故叫反射型XSS。存储型XSS

-

运维

简介XSS(Cross Site Scripting, 跨站脚本攻击)又称是 CSS, 在 Web攻击中比较常见的方式, 通过此攻击可以控制用户终端做一系列的恶意操作, 如 可以盗取, 篡改, 添加用户的数据或诱导到钓鱼网站等攻击原理比较常