数据库安全的三个层面是什么

一、系统层面系统层面需要关注的主要有以下几个方面:1、用户管理。不同的用户拥有不同的权限,你可以根据需要设定只有读权限、读写权限的用户,特殊用户(类似Linux下的root用户)可以进行系统启停操作,读写用户主要用来进行日常的维护工作。2、

-

SQL注入语法有哪些

SQL注入语法报错注入updatexml(1,concat(0x7e,(select database()),0x7e),1)--+extractvalue(1,concat(0x7e,(select database()),0x7e),1

Android APP测试流程和常见问题是什么

1.自动化测试自动化测试主要包括几个部分,UI功能的自动化测试、接口的自动化测试、其他专项的自动化测试。1.1UI功能自动化测试UI功能的自动化测试,也就是大家常说的自动化测试,主要是基于UI界面进行的自动化测试,通过脚本实现UI功能的点击

python如何找到列表中出现最频繁的数

找到列表中出现最频繁的数test= [1,2,3,4,2,2,3,1,4,4,4]print(max(set(test),key=test.count))#-> 4python有哪些常用库python常用的库:1.requesuts;2.s

-

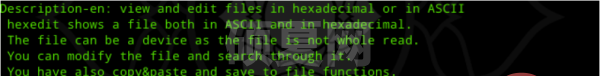

linux系统数据恢复的方法是什么

工具: hexedit、fdisk下文内容操作均在root环境下完成。hexedit:在linux上,经常会使用hexedit来修改程序的16进制代码。而fdisk这里就不介绍了。现在我们走进磁盘的世界,看看磁盘它对数据做点了什么吧。首先,

-

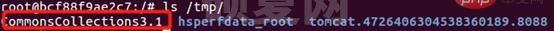

如何进行Apache Commons Collections反序列化漏洞分析与复现

1.1 状态完成漏洞挖掘条件分析、漏洞复现。1.2 漏洞分析存在安全缺陷的版本:Apache Commons Collections3.2.1以下,【JDK版本:1.7.0_80】Apache Maven 3.6.3。POC核心代码:pac

如何用javascript搜索可能存在的元素

说明1、想要搜索的匹配模式可能会有不确定是否存在的部分,可以使用问号指定可能存在的元素。2、这将检查前面的零或一个元素。这个符号可以被视为前面的元素。实例要求修改正则表达式 favRegex 以匹配美式英语(favorite)和英式英语(f

CSS如何写出三角形

CSS 写出三角形/* create an arrow that points up */div.arrow-up { width:0px; height:0px; border-left:5px solid transparent; /*

-

如何进行Web权限维持分析

前言权限维持,在红蓝对抗中,我觉得其意义在于两点:一是防止已获取的权限被蓝队破坏;二是防止其他红队获取到相同的权限(虽然有点缺德。。。)。其他情况下的非法用途就不说了。权限维持的原则我觉得就是不能影响原来业务的正常运行。(比如改后台密码导致

-

SoapFormatter反序列化漏洞示例分析

一、前言NetDataContractSerializer和DataContractSerializer一样用于序列化和反序列化Windows Communication Foundation (WCF) 消息中发送的数据。两者之间存在一个

Javascript如何使用数据填充数组

用数据填充数组如果我们需要用一些数据来填充数组,或者需要一个具有相同值的数据,我们可以用fill()方法。var plants = new Array(8).fill(8);console.log(plants); // [8, 8, 8,

I/O多路复用中select指的是什么

select是用于监视多个文件描述符状态的变化的。即用来监视文件描述符读/写/异常状态是否就绪。函数原型:int select(int nfds,fd_set *readfds,fd_set *writefds,fd_set *except

-

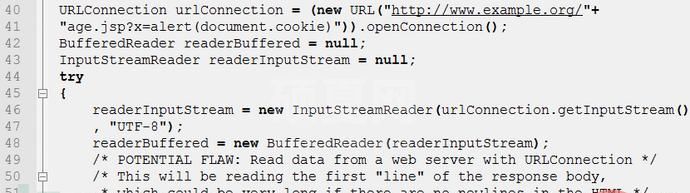

怎么分析反射型XSS

1、反射型 XSS反射型 XSS 是指应用程序通过 Web 请求获取不可信赖的数据,在未检验数据是否存在恶意代码的情况下,便将其传送给了 Web 用户。反射型 XSS 一般由攻击者构造带有恶意代码参数的 URL,当 URL 地址被打开时,特

-

Webug靶场任意文件下载漏洞怎么复现

漏洞简述:一些网站由于业务需求,可能提供文件查看或者下载的功能,如果对用户查看或者下载的文件不做限制,那么恶意用户可以可以查看或者下载一些敏感文件,比如配置信息、源码文件等漏洞成因:存在读取文件的函数读取文件的路径用户可控且未校验或校验不严

-

如何进行基于知识图谱的APT组织追踪治理

高级持续性威胁(APT)正日益成为针对政府和企业重要资产的不可忽视的网络空间重大威胁。由于APT攻击往往具有明确的攻击意图,并且其攻击手段具备极高的隐蔽性和潜伏性,传统的网络检测手段通常无法有效对其进行检测。近年来,APT攻击的检测和防御技

.P7B 证书如何转换为 .PFX

.P7B 转换为 .PFX1、下载openssl工具,(这里以windows系统为例) https://www.chinassl.net/download/d1.html2、格式转换P7B (PKCS#7)一个P7B文件是一个包含证书

-

如何从防护角度看Struts2历史漏洞

一、前言 Struts2漏洞是一个经典的漏洞系列,根源在于Struts2引入了OGNL表达式使得框架具有灵活的动态性。随着整体框架的补丁完善,现在想挖掘新的Struts2漏洞会比以前困难很多,从实际了解的情况来看,大部分用户早就修复了

-

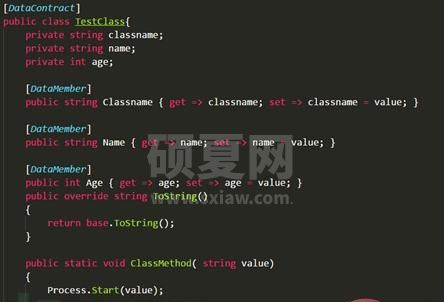

如何进行NetDataContractSerializer反序列化漏洞分析

一、前言NetDataContractSerializer和DataContractSerializer一样用于序列化和反序列化Windows Communication Foundation (WCF) 消息中发送的数据。两者之间存在一个

-

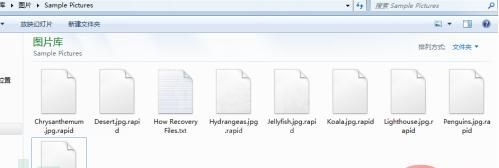

如何进行Rapid勒索病毒分析与检测

勒索病毒一直是安全行业的一个热点,近期安全人员发现了一款名为rapid的勒索病毒,该勒索病毒使用了 RSA加AES对文件进行加密,它不仅会感染计算机上已有的文件,还会对新创建的文件进行加密。本文对rapid病毒进行了详细分析,剖析其加密机制

-

如何进行电子钱包APP漏洞分析

雷蛇支付(Razer Pay)在新加坡和马来西亚被广泛使用,在该篇Writeup中,作者通过APP逆向分析,利用Frida调试,发现了雷蛇支付电子钱包(Razer Pay Ewallet)中的用户签名(Signature)生成漏洞,由此可读