如何进行Cisco ASA5505 密码恢复

官方文档说明:To recover from the loss of passwords, perform the following steps:Step 1 Connect to the security appliance conso

如何进行lvs-dr模式中后端RS的配置

1.在lo上配置vip ip addr add 192.168.50.246/32 dev lo label lo:02.抑制arp echo 1 > /proc/sys/net/ipv4/conf/lo/arp_ignore ech

-

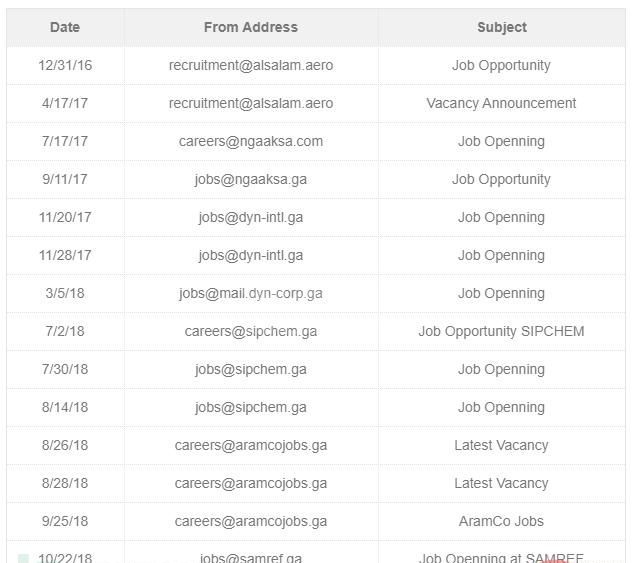

同时利用多个僵尸网络攻击目标的示例分析

APT33常以石油和航空业为攻击目标,最近的调查结果显示,该组织一直在使用大约12台经过多重混淆的C&C服务器来攻击特定目标。该组织主要在中东、美国和亚洲地区开展的针对性极强的恶意攻击活动。每一个僵尸网络由12台以上受感染的计算机组成,用来

防止计算机病毒感染的安全规则有哪些

1. 使用正版软件由于使用正版软件的成本较高,大多数企业会选择使用盗版软件,但这些盗版软件中可能包含着恶意软件和病毒。它们从正版软件复制过来的代码也会存在漏洞,使不法分子能够轻易破解盗版软件的安全许可证,进而盗取数据、植入病毒,最终导致整个

-

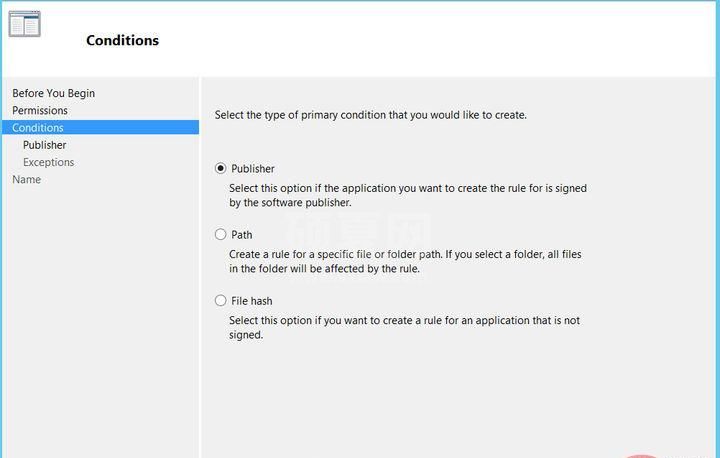

如何进行AppLocker绕过分析

前言什么是applockerAppLocker即“应用程序控制策略”,是Windows 7系统中新增加的一项安全功能。在win7以上的系统中默认都集成了该功能,我们可以使用在services中启用Application Identity,然

-

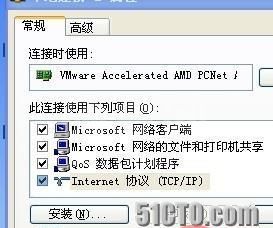

net use 1231错误如何修正

公司有台服务器,原本都能够正常的net use登录上去,在今天杀完毒后发现登录不上了,但是公司其他人员都能够正常的登录上去,所以问题肯定是处在自己的机器上。报的错误是net use 1231错误,到网上百度了一把,一堆人各种说是netbio

如何分析juniper交换机ex2200配置及简单命令

qnqy-dpf-jrex2200-01# show | display set set version 12.3R11.2set system host-name qnqy-dpf-jrex2200-01set system time-z

Mitsubishi Electric MELSEC可编程控制器超危漏洞实例分析

美国网络安全和基础设施安全局(CISA)于6月23日发布安全公告,披露Mitsubishi Electric MELSEC中存在一个安全漏洞。MELSEC是日本Mitsubishi Electric公司生产的可编程控制器,MELSEC包括i

怎么用javascript实现自定义事件功能

概述自定义事件很难派上用场?为什么自定义事件很难派上用场,因为以前js不是模块化开发,也很少协作。因为事件本质是一种通信方式,是一种消息,只有存在多个对象,多个模块的情况下,才有可能需要用到事件进行通信。而现在有了模块化之后,已经可以使用自

-

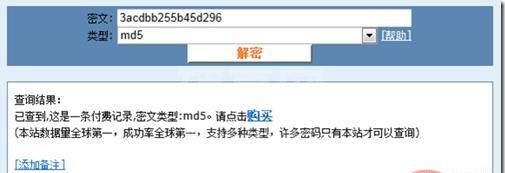

如何破解MD5密文

前面我们已经成功爆出了网站管理员账号admin,密码“3acdbb255b45d296”,这是一个经过MD5加密之后的密码。MD5密文破解可以说是网络中的一个必不可少的环节,目前的所谓MD5破解基本都是基于数据库查询,也就是根据常用的密码字

python如何实现重置递归限制

重置递归限制Python 限制递归次数到 1000,我们可以重置这个值:import sysx=1001print(sys.getrecursionlimit())sys.setrecursionlimit(x)print(sys.getr

-

如何进行基于威胁情报周期模型的APT木马剖析

关于威胁情报处理周期模型“威胁情报处理周期”(F3EAD)一词源于军事,是美陆军为主战兵种各级指挥员设计的组织资源、部署兵力的方法。网络应急响应中心借鉴这套方法,分以下六个阶段处理威胁情报信息:威胁情报处理周期F3EAD威胁情报处理周期模

bash基础特性是什么

#bash基础特性之命令别名bash在shell进程中可以为命令本身或者命令加上选项设定别名,设定后可以直接输入别名的方式调用其功能。设定命令别名的方式为:~]# alias NAME=COMMAN。撤销命令别名的方式为:~]# unali

-

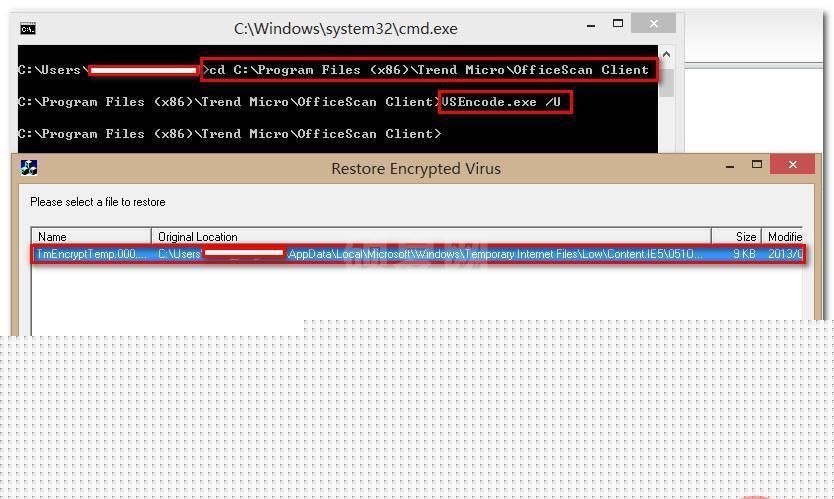

Micro officescan隔离删除文件该如何恢复

1,进入officescan的实际安装目录2,输入VSEncode.exe /U回车3,选择你要恢复的文件,点Restore以上就是Micro officescan隔离删除文件该如何恢复的详细内容,更多请关注www.sxiaw.com其它相

Web测试入门知识点有哪些

一、Web应用程序应用程序有两种模式,C/S和B/S。C/S模式,即Client/Server(客户端/服务端)模式,这类程序可独立运行。B/S模式,即Browser/Server(浏览器/服务端)模式,这类程序需借助浏览器来运行。Web应

Javascript如何实现没有map()的映射数组

没有map()的映射数组我们先介绍一下map方法。map()方法返回一个新数组,数组中的元素为原始数组元素调用函数处理后的值,它会按照原始数组元素顺序依次处理元素。注意: map()不会改变原始数组,也不会对空数组进行检测。下面我们来实现一

-

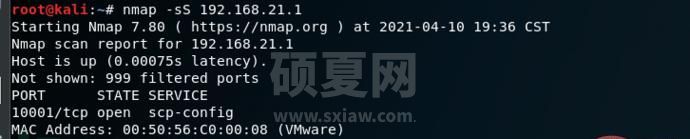

NMAP的端口扫描技术是什么

什么是端口?将网络设备比作一间房子,那么端口就是进出该房子的出入口(奇怪的地方就是这个房子的出入口太多了,多达65535个),这些出入口供数据进出网络设备。设置端口的目的,就是为了实现 “一机多用”,即在一台机器上运行多种不同的服务。那么

如何实现SylixOS网卡驱动优化

1. 开发环境操作系统:SylixOS编程环境:RealEvo-IDE3.1硬件平台:AT9x25开发板1. 技术实现在编写完成了网卡驱动,可以实现基本的发送与接收功能之后,本篇文章将简要介绍一下如何优化网卡驱动的发送功能,提高发送的吞吐量

WebView File域同源策略绕过漏洞实例分析

基本知识Android架构Kernel内核层 漏洞危害极大,通用性强 驱动由于多而杂,也可能存在不少漏洞Libaries系统运行库层系统中间件形式提供的运行库 包括libc、WebKit、SQLite等等AndroidRunTime Dal

-

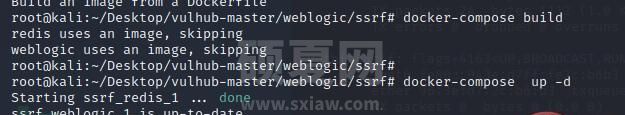

如何实现Weblogic SSRF漏洞复现

一、使用docker搭建环境docker安装及搭建环境教程:https://www.freebuf.com/sectool/252257.html访问7001端口二、漏洞复现步骤1、漏洞存在页面 /uddiexplorer/SearchPu